J’ai upgrade mon MacBook Air de 2018 vers OS X 10.15 Catalina dès que celui-ci était disponible. Si je n’ai pas eu de casse particulière à part le fameux bug de setup post-installation, je me suis aperçu que certains sites de streaming ne fonctionnaient plus correctement sous Safari : en effet, sur myCanal ou Amazon Prime Video par exemple, le son est bien diffusé mais pas la vidéo, ce qui est plutôt contraignant.

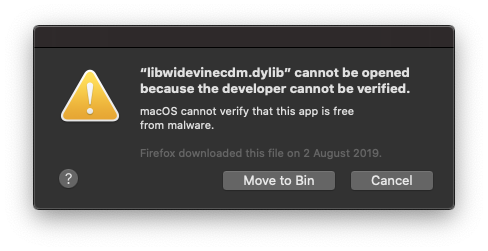

En passant par Firefox, je suis confronté à un message d’erreur m’indiquant que la librairie libwidevinecdm.dylib est bloquée car elle ne provient pas d’un développeur identifié par Apple (comprendre qu’elle ne provient pas du Mac App Store et que son développeur n’a pas payé sa taxe à Apple, le parallèle peut être fait avec les drivers pour Windows qui ne sont pas signés).

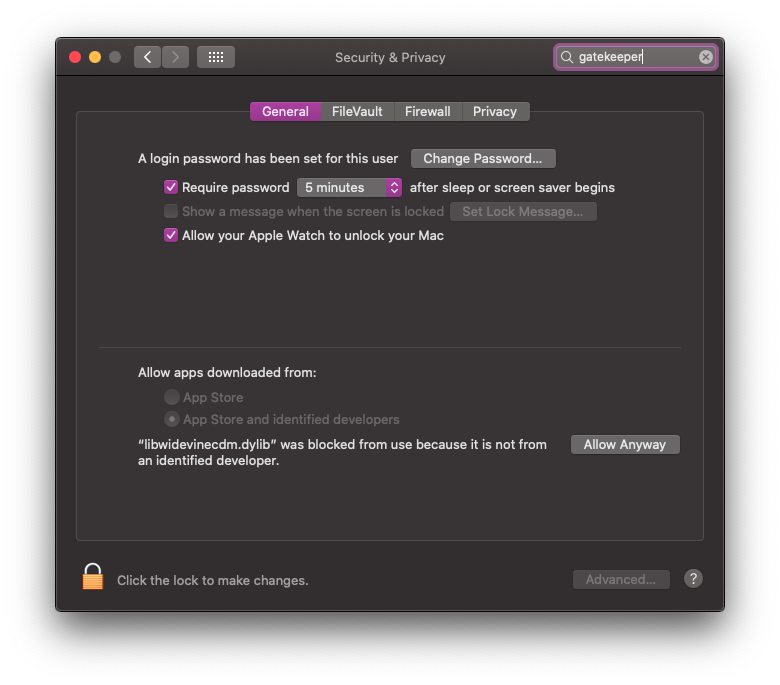

Pourtant, sur mon installation précédente de Mojave (je n’ai pas procédé à une clean install), j’avais réduit la sécurité de Gatekeeper afin qu’il soit un peu plus lâche concernant la sécurité des applications tierces. En me rendant dans les préférences systèmes et les options de Gatekeeper, celui-ci n’a pas changé.

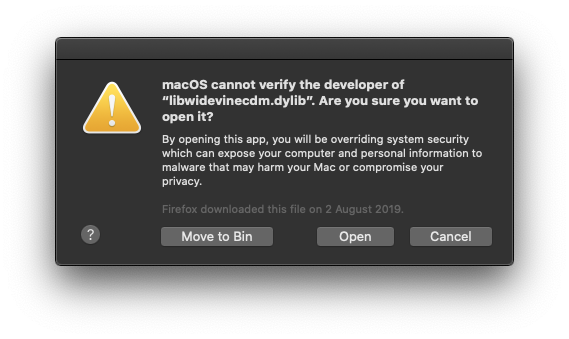

Il semblerait qu’avec Catalina, Apple ait renforcé Gatekeeper car du coup il bloque la librairie en question. Si pour un exécutable, il est possible de forcer Gatekeeper à accepter le lancement de ce dernier en restant appuyé sur la touche majuscule au moment du double clic (si ma mémoire est bonne !), pour une librairie ou autre composant téléchargé via une application cela n’est pas possible. Il est donc nécessaire de l’autoriser dans les préférences systèmes. Ensuite, de retour sur la vidéo, je peux confirmer l’exécution de ladite librairie.

La vidéo apparaît ensuite correctement et je peux enfin profiter des plateformes de streaming sur le Mac.

Il ne reste plus qu’à espérer qu’un correctif pour Safari arrive prochainement car cette solution ne fonctionne que pour Firefox et les navigateurs utilisant cette librairie (par exemple, Chromium).