Le WUDO ou Windows Update Delivery Optimization est un composant Windows présent sous Windows 10 qui permet d’optimiser la bande passante réseau consommée lors de la distribution de mises à jour système via WSUS par exemple. En imaginant un réseau d’une dizaine de stations, une seule d’entre elles pourrait utiliser le WAN pour récupérer les mises à jour depuis un serveur WSUS situé en central et les autres utilisent le LAN pour les télécharger à partir de celle les ayant obtenues via le WAN afin d’éviter une saturation de ce dernier. Ce qui peut être un gain de bande passante peut avoir des effets de bord notables ; c’est pourquoi il est possible de contrôler finement le comportement du WUDO via GPO. Un moyen de mieux centrer son action est de passer par la création de groupes ActiveDirectory pour regrouper des stations ; c’est ce que je vais présenter dans cet article.

La problématique est la suivante : des stations du site fictif de Paris utilisent le WAN pour télécharger des mises à jour WSUS sur des stations à Londres. Afin d’éviter de saturer ce lien, on souhaite donc limiter le WUDO à récupérer des données depuis des stations d’un même site uniquement.

Voici la composition de cette maquette de test :

- OU computers, comprenant 3 OU paris, bxl et london, comprenant les stations propres à chaque site.

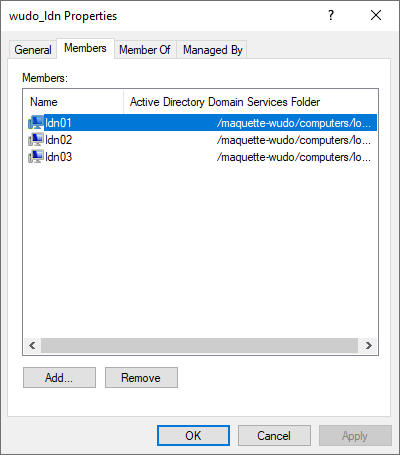

- OU wudo-grp, qui contiendra les groupes AD wudo_paris, wudo_bxl et wudo_ldn dans lesquels seront placées les stations de chaque site.

Il est nécessaire de créer une GPO par groupe AD, d’où l’importance de bien définir ses besoins et surtout, l’organisation qui va être adoptée pour bien séparer les flux de communication WUDO. Une séparation trop granulaire demandera beaucoup de travail d’administration et l’inverse n’aura probablement aucun effet de correction des effets de bord ! Cette GPO va prendre en paramètre unique le GUID du groupe, il faut donc le récupérer et surtout, le stocker quelque part pour toujours avoir une association facile entre GUID et GPO associée.

En Powershell, l’instruction suivante nous permettra de récupérer le GUID du groupe.

(Get-AdGroup wudo_paris).ObjectGuid.Guid

Bien entendu, une boucle foreach dans un script récupérant tous les groupes d’une OU permettra de tous les obtenir facilement.

Désormais, il faut s’occuper de la création des GPO. Les réglages qui nous intéressent sont dans Computer Configuration > Policies > Administrative Templates > Windows Components > Delivery Optimization.

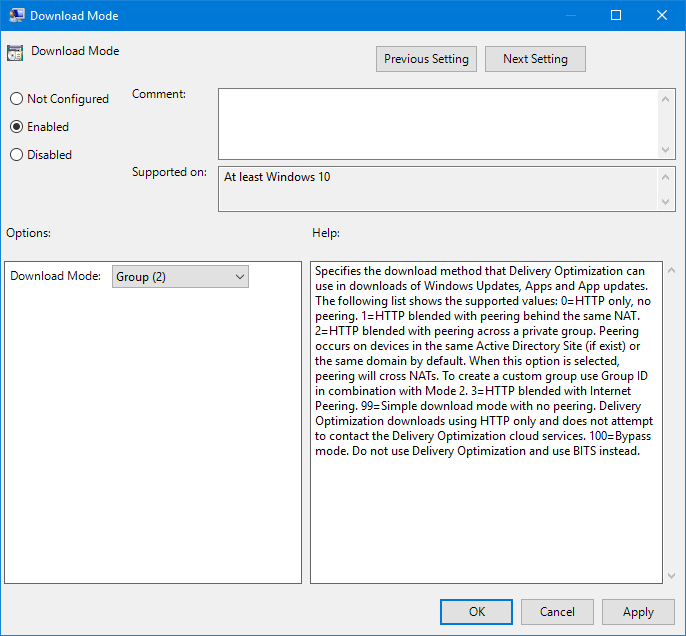

La première option est le Download Mode, qu’il faut passer à 2. La description du paramètre explique bien les différentes options possibles. Il est important de noter que ce qui est désigné comme « LAN » ici n’est pas un LAN au sens physique du terme mais un réseau interne ActiveDirectory. Par exemple, si votre domaine s’appelle schmitouille.net, alors le LAN englobera toutes les stations dans schmitouille.net. Si vous avez des sous-domaines, alors le LAN considèrera les stations du sous-domaine, par exemple fr.schmitouille.net.

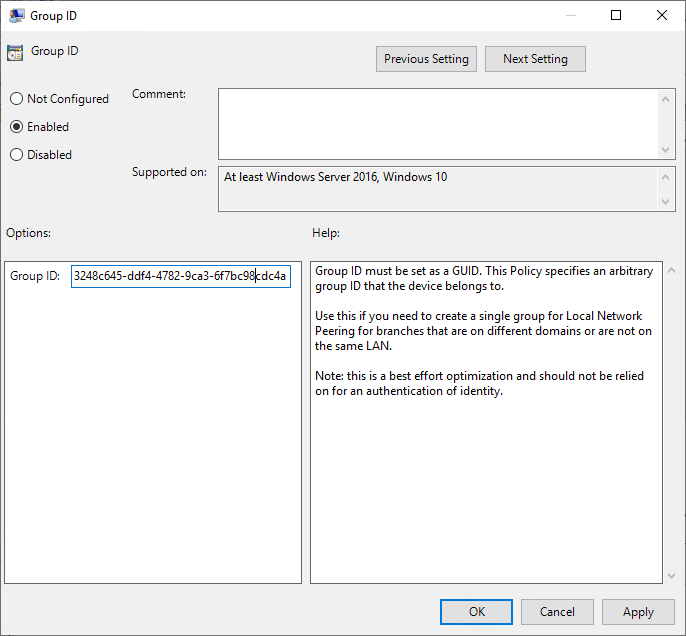

Ensuite, l’autre paramètre est Group ID. C’est ici que devra être renseigné le GUID du groupe correspondant. Ici, je vais placer le GUID du groupe wudo_bxl car c’est la GPO qui va régir le WUDO des stations du site fictif de Bruxelles.

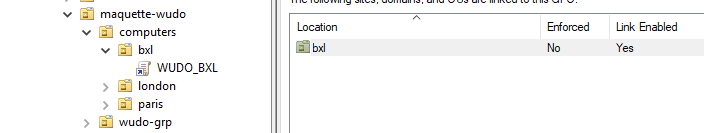

Il ne me reste plus qu’à lier cette GPO sur l’OU contenant les stations, et non celle contenant les groupes. Toujours en restant dans le cadre du site de Bruxelles :

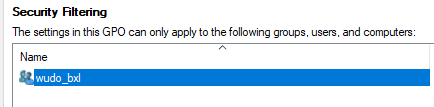

… et à répéter l’opération autant de fois que nécessaire. En fonction de l’architecture de l’ActiveDirectory, il peut être nécessaire d’appliquer un Security Filtering sur le groupe d’ordinateurs concerné afin d’être sûr que la GPO ne s’applique que sur les stations désirées.

Afin de faire en sorte que les paramètres soient pris en compte le plus rapidement possible, il est possible de forcer un gpupdate à distance via Powershell. Voici un snippet que j’ai réalisé permettant de passer sur toutes les stations désormais régies par ces politiques de groupe pour mettre à jour ces dernières (à noter qu’en fonction de la disponibilité des stations, des paramètres firewall ou des droits du compte l’exécutant, il peut y avoir des erreurs) :

$grouplist = Get-ADGroup -Filter 'Name -like "wudo_*"'

foreach ($group in $grouplist){

$complist = Get-AdGroupMember $group

foreach ($comp in $complist){

Write-Host "Processing:"$comp.Name

Invoke-GPUpdate -Computer $comp.Name -RandomDelayInMinutes 0

}

}

Enfin, pour vérifier que la GPO est bien redescendue, il est possible d’utiliser la fonctionnalité Group Policy Result et d’avoir un rapport indiquant si oui ou non la GPO a bien été appliquée. Si oui, le WUDO de la station concernée ne pourra donc interroger que les membres du groupe AD dont le GUID correspond à la GPO appliquée.

J’aime ça :

J’aime chargement…