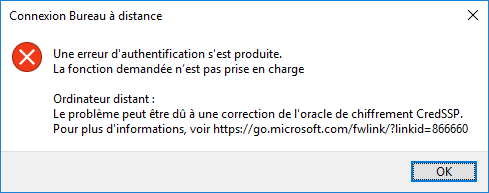

Au mois de mars, des correctifs Microsoft ont corrigé certaines failles par rapport à CredSSP qui est notamment utilisé pour sécuriser des connexions RDP (voir ce lien). Un message d’erreur peut survenir si un client patché tente de se connecter à un serveur non patché ou vice-versa. Pour faire simple, il est nécessaire que client comme serveur soient patchés pour qu’ils puissent communiquer.

J’ai réalisé un script Powershell permettant de contourner la sécurité via le registre afin que le système ne tienne pas compte du delta de version entre le CredSSP client et serveur. Dans un monde parfait, cela ne devrait pas exister car postes de travail et serveurs devraient être patchés en temps et en heure, mais la réalité est bien évidemment tout autre pour tout un tas de raisons. 👍

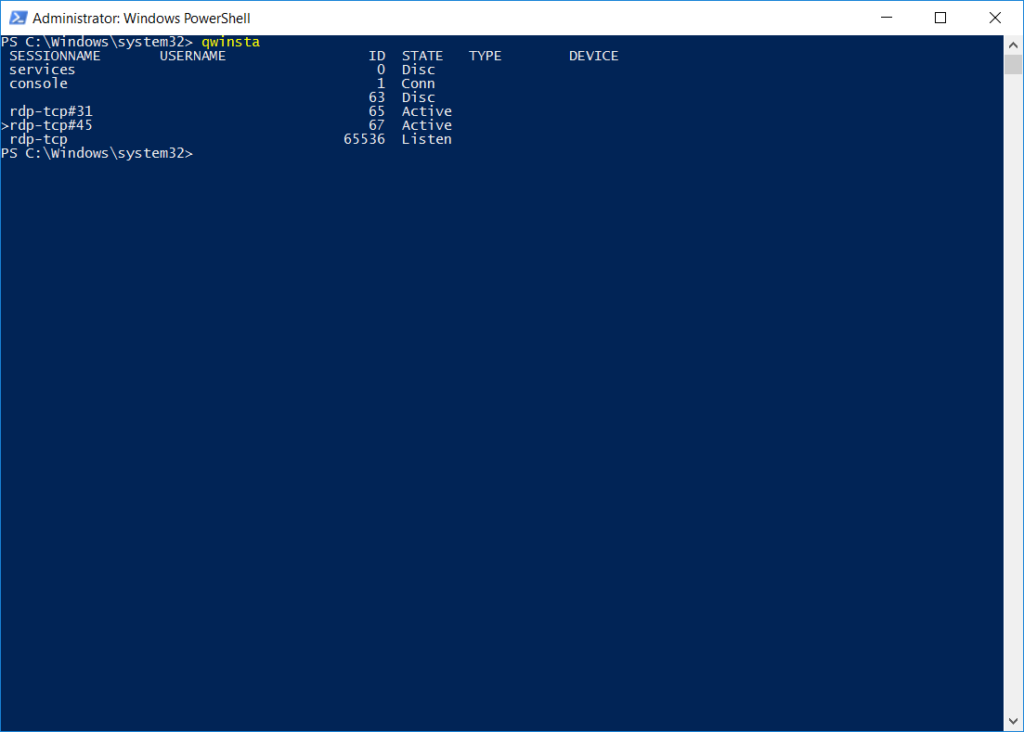

#Requires -RunAsAdministrator

$CredSspPath = « HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System »

$ParametersPath = « HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP »

$AllowEncryptionOraclePath = « HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters »

New-Item -Path $CredSspPath -Name « CredSSP » -Force

New-Item -Path $ParametersPath -Name « Parameters » -Force

New-ItemProperty -Path $AllowEncryptionOraclePath -Name « AllowEncryptionOracle » -PropertyType DWORD -Value « 2 » -Force

Write-Host « If everything went fine, please reboot the system for the changes to take effect. »

Sleep 5

Le script doit être lancé en administrateur ; une fois les clefs déployées, il est nécessaire de redémarrer la station qui devrait pouvoir se connecter sans le message d’erreur plus haut, ce qui ne dispense évidemment pas d’une campagne de patch ! 😉

Vous pouvez trouver une version commentée du script sur le serveur de fichiers en cliquant sur ce lien. 💾

J’aime ça :

J’aime chargement…