Alors que je souhaitais faire un petit tour de passe-passe sur mes machines GNU/Linux afin d’y faire les mises à jour des paquets, j’ai été surpris de ne pouvoir me connecter en SSH à l’une de mes machines.

Je tente alors de la joindre par un ping, et pas de réponse. Les requêtes ICMP atterrissant bien à la normale sur le serveur, j’ai pensé à un crash sévère de la machine ou de l’interface réseau. Je lance alors la console VMware et arrive sur le prompt du login sans soucis.

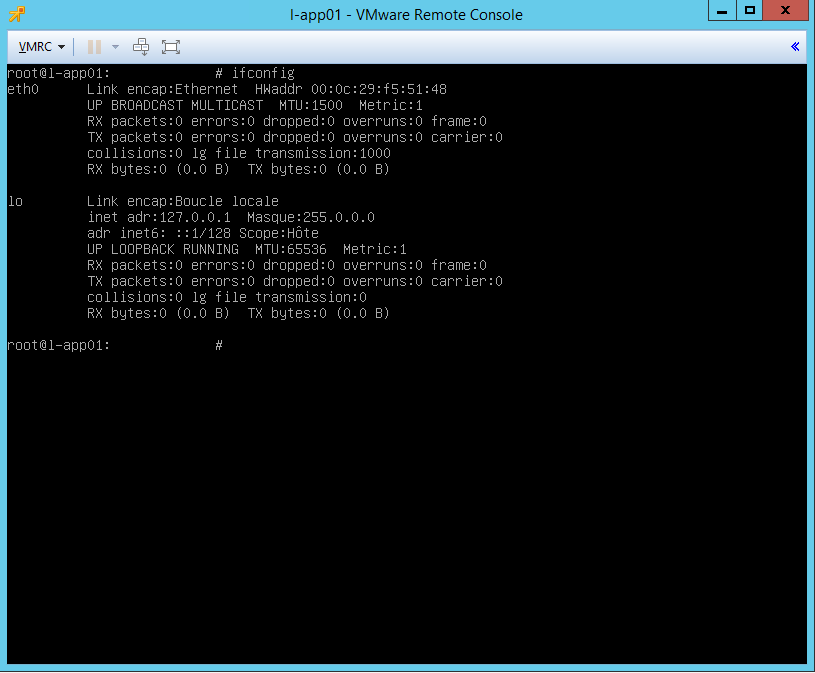

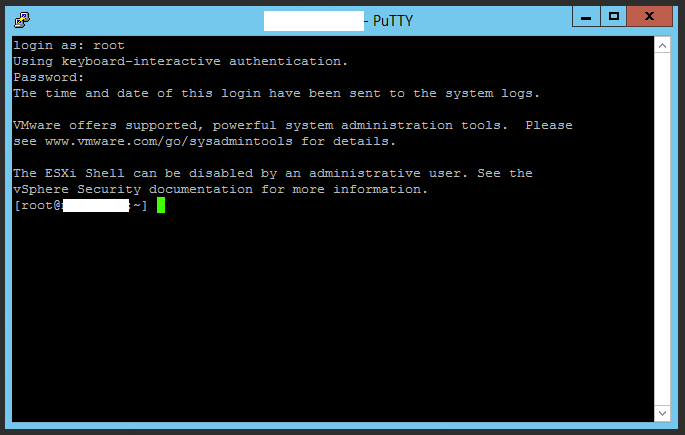

Une fois connecté, un petit ifconfig me renvoie les informations suivantes :

Je comprends pourquoi ma machine est injoignable : pas d’IP affectée, pas même une IPv6. Normalement, tout est géré par DHCP, les serveurs Linux ayant un bail permanent (les machines Windows en IP fixe afin de pouvoir avoir en DNS primaire le serveur ActiveDirectory et en secondaire l’appliance pfSense, bien qu’ils aient en secours un bail DHCP fixe aussi).

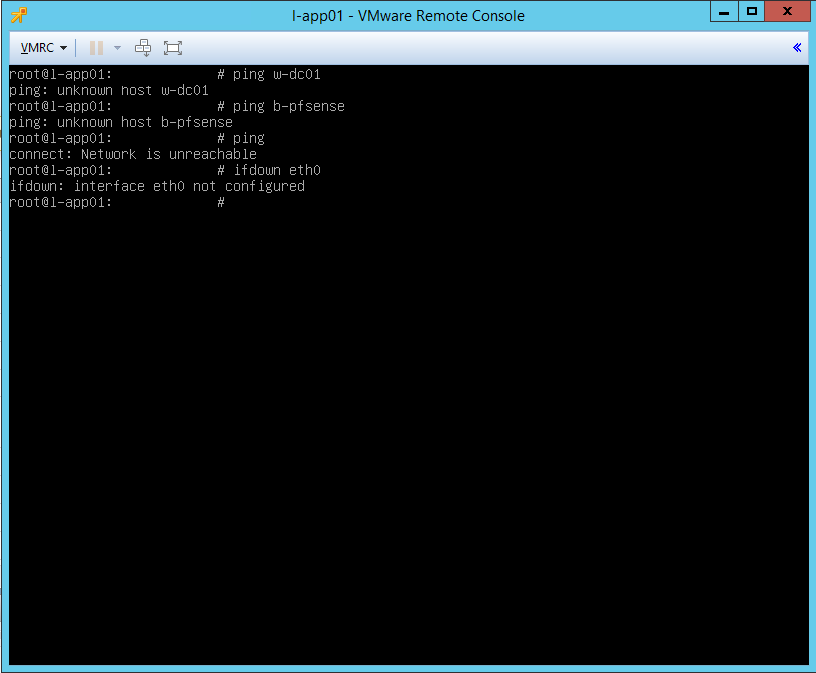

Naturellement, un ping de mon appliance pfSense ainsi que du DNS Windows ne renvoient rien. Par ailleurs, je voulais tenter un ifdown eth0 et un ifup eth0, sans succès vu que l’interface eth0 ne semble pas être configurée tout court.

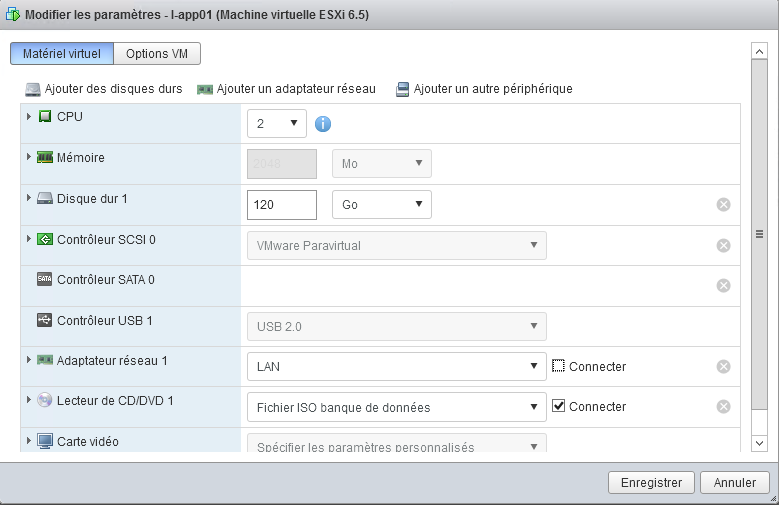

Tout d’un coup, mon cerveau fait tilt, et je me souviens avoir déconnecté tous les lecteurs optiques des VM une fois les installations des OS terminées. Or, sur le client web ESXi, la case de déconnexion du lecteur optique est juste en dessous… de la case de déconnexion de la carte réseau.

Une fois la carte réseau connectée suite à cette fausse manipulation, un petit redémarrage du serveur (bien que je pense qu’un simple redémarrage du service networking aurait suffit) et la connectivité réseau est revenue !