J’ai mis en place un serveur FTP porté par un serveur IIS installé sur un Windows Server 2016. Ce serveur FTP autorise un compte de service sans droits particuliers à écrire sur un répertoire virtuel configuré dans IIS.

Ce compte de service est bien renseigné pour avoir les droits sur le répertoire dans lequel il est censé écrire, et ses droits Read, Write sont bien portés à la fois sur la racine FTP ftproot et sur le répertoire virtuel. Cependant, à la connexion et ce peu importe le client FTP, j’obtenais un simple Access Denied après la transaction d’authentification et l’acceptation du certificat SSL. Après avoir essayé avec mon compte d’administration ayant exactement les mêmes privilèges sur la machine, cela fonctionnait. Le problème est donc lié au compte en lui-même.

Un petit tour dans le fichier de configuration de IIS disponible dans C:\Windows\System32\inetsrv\config\applicationHost.config (comme expliqué dans cet article) me donne rien de plus : les balises sont bien renseignées et le compte en question a bien les droits de connexion.

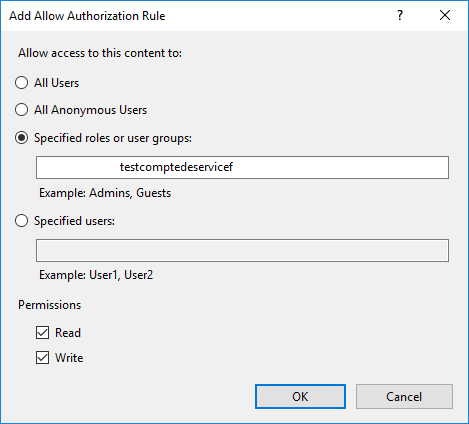

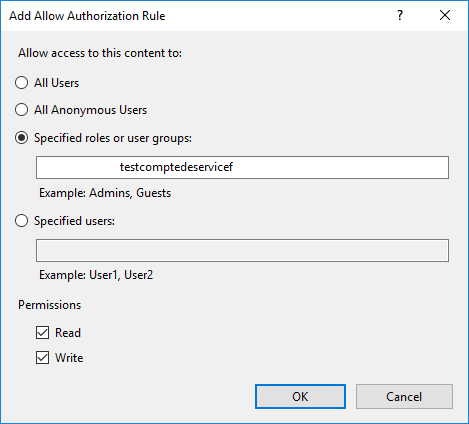

J’essaye alors d’ajouter le compte en tant qu’administrateur local pour voir si cela fait la différence, et c’est alors qu’un détail me saute aux yeux : dans la fenêtre du groupe des administrateurs locaux, le compte apparaît avec son appellation pré-Windows 2000. Sur cet exemple, le compte testcomptedeserviceftp@mondomaine.com est renseigné avec son nom pré-Windows 2000 MONDOMAINE\testcomptedeservicef :

On peut vérifier dans l’ActiveDirectory les deux noms de connexion :

|

| La console ActiveDirectory Users and Computers permet de vérifier les deux logins d’un utilisateur. |

Dans IIS, en remplaçant le nom de connexion usuel par le nom pré-Windows 2000, j’ai pu me connecter.

|

| Il est donc nécessaire d’attribuer les privilèges en utilisant les noms pré-Windows 2000. |

En effet, si le nom de mon compte d’administration n’était pas tronqué car identique qu’il soit pré-Windows 2000 ou non, ce n’était pas le cas pour mon compte de service (identifiant trop long). Je tentais donc de me connecter avec un compte inconnu de IIS ; j’ai donc appris aujourd’hui que ce dernier gère les privilèges FTP avec les noms de connexion pré-Windows 2000, ce qui m’a pris une petite heure à réaliser.

J’aime ça :

J’aime chargement…